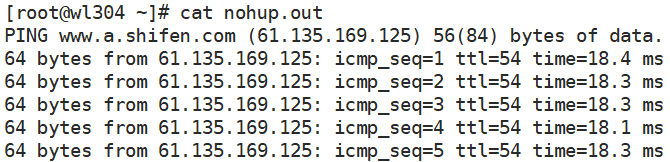

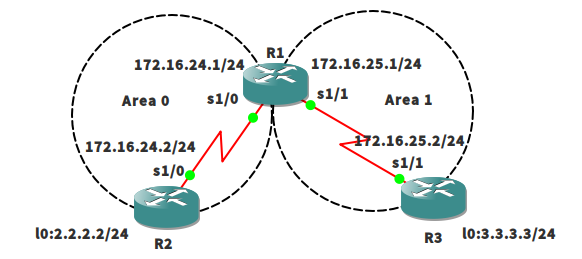

本文中的实验拓扑:

基础配置就不贴出来了,大家照着拓扑配一下就好~

注意:R2的回环地址使用重发布直连的方式加入OSPF路由表中,R3的回环地址不要宣告到OSPF路由表中!!!否则实验无法进行!!!

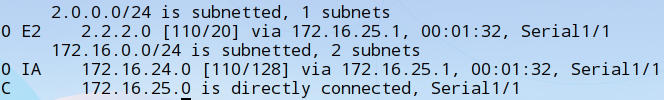

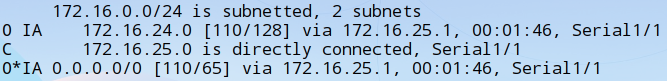

做完基础配置后在R3上查看路由表

Stub区域(末梢区域)

简述:

该区域的ABR不允许传播Type 5 LSA的路由信息。换成人话就是:Stub区域的路由器不能接受本AS外部的路由,作为补偿,ABR会发一个默认路由给Stub区域的所有路由器,告诉他们,你们不需要知道AS外部的路由信息,统统把数据包转发给我就妥妥的了。

配置方法:

R1:

router ospf 1 area 1 stub

R3:

router ospf 1 area 1 stub

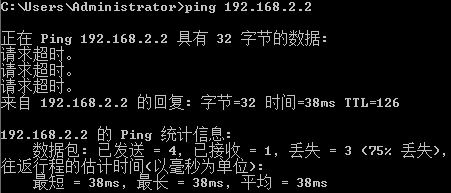

查看R3的路由表,发现此时OE2路由已经消失了,被一条默认路由取代了,实验完成。

注意事项:

区域中有一台路由器配置为Stub后,其他所有路由器都要配置成Stub,否则无法建立邻居关系。

Totally Stub区域(完全末梢区域)

简述:

通过上面关于Stub区域的配置,可以发现,其实不只是来自外部的AS区域可以省略掉,连来自OSPF内其他区域的路由也可省略掉,让其全部通过ABR转发,当然这样做的前提是本区域不与除主干区域之外的其他区域相连。

配置方法:

R1:

router ospf 1 area 1 stub no-summary

R3:

router ospf 1 area 1 stub

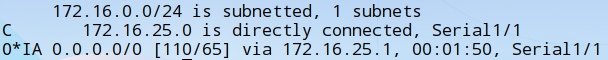

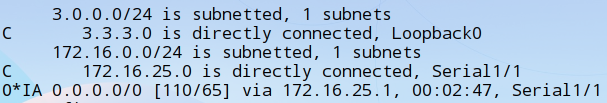

查看R3的路由表,此时OE2类型和OIA类型的路由已经消失(不要和我较真说那条默认路由也是OIA类型的),被一条默认路由所取代,实验完成。

注意事项:

配置为Totally Stub区域的所有路由器都要配置stup,只有ASBR需要配置:stub no-summary。

NSSA区域

简述:

如果区域中存在一个ASBR,通过此路由器产生的路由条目需要在整个OSPF域内传播,而此区域又不想接收来自其他ASBR产生的路由,那么就可以将其配置为NSSA区域。

配置方法:

R1:

router ospf 1 area 1 nssa default-information-originate //NSSA区域不会自动生成指向ABR的默认路由,需要手工下发。

R3:

redistribute connected subnets router ospf 1 area 1 nssa

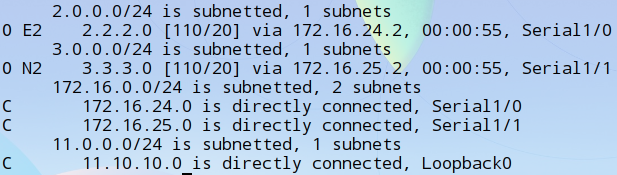

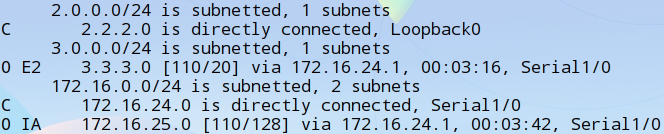

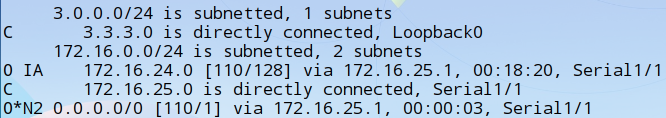

查看R1的路由表,此时成功学习到了从R3那里被重发布进OSPF的路由,类型是ON2。

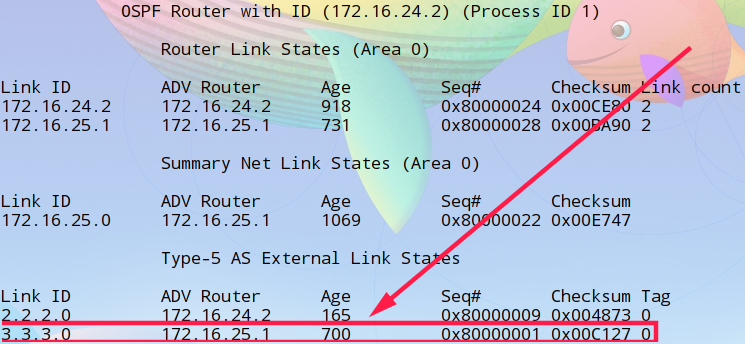

查看R2的路由表,R2学习到的从R3引入的外部路由是一条OE2类型的,为什么不是和R1的表里一样是ON2类型呢?

查看R2的OSPF数据库,可以发现,3.3.3.0这条路由是从R1上通过LSA5学习到的,并不是从R3上学习到的。这是因为NSSA区域的边界ABR会将LSA7转成LSA5,传播到其他区域。这时,ABR也成为了ASBR,因为它也引入了LSA5。其它区域路由器看到LSA5的通告路由器是ABR。

查看R3的路由表,OE2类型的路由已经全部消失,取而代之的是一条ON2类型的指向ABR的默认路由。

注意事项:

NSSA区域的ABR上必须要在NSSA区域中发布一条指向自己的路由,否则会导致连通问题。

Totally NSSA区域

简介:

与Totally Stub区域一样,在不需要学习OSPF区域间路由时就可以把NSSA区域配置成Totally NSSA。

配置方法:

R1:

router ospf 1 area 1 nssa no-summary //配置为Totally NSSA区域后会自动下发默认路由,不需要再手工下发。

神州数码设备需手工下发默认路由,使用如下命令。

area 1 nssa default-information-originate no-summary

R3:

redistribute connected subnets router ospf 1 area 1 nssa

查看R3的路由表,发现OIA路由已经消失了,R1和R2的路由表同上一个实验。

注意事项:

Totally NSSA区域不需要手工分发默认路由,与Totally Stub区域一样,只要在ABR上配置nssa no-summary就可以,区域内其余的路由器只需要配置nssa。

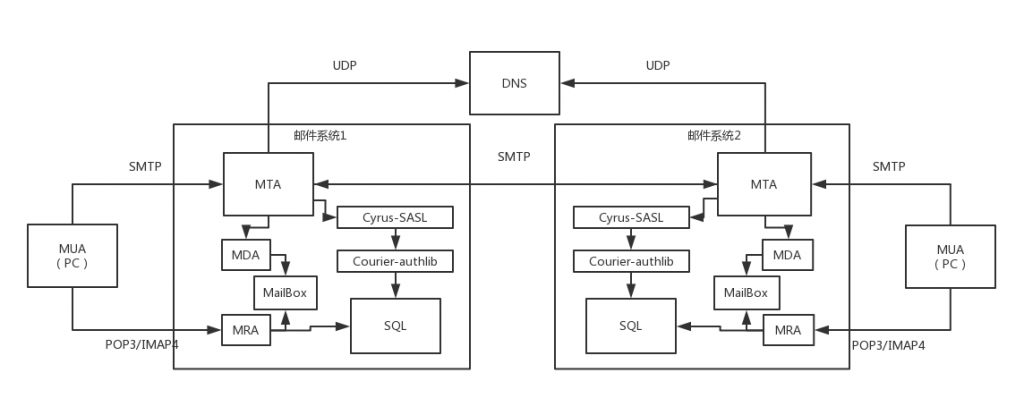

sendmail是UNIX和Linux下的老牌邮件传输代理程序(MTA),以稳定著称,一个调教的好的sendmail服务器能承受很大的任务量,其在企业中也比较常用。

sendmail是UNIX和Linux下的老牌邮件传输代理程序(MTA),以稳定著称,一个调教的好的sendmail服务器能承受很大的任务量,其在企业中也比较常用。