IBGP預設不改變引入的IGP路由的下一跳,而EBGP則會預設改變。

使IBGP改變引入路由的下一跳

neighbor 鄰居IP next-hop-self

使EBGP不改變引入路由的下一跳

neighbor 鄰居IP next-hop-unchange //神州數碼路由器不支援

IBGP預設不改變引入的IGP路由的下一跳,而EBGP則會預設改變。

使IBGP改變引入路由的下一跳

neighbor 鄰居IP next-hop-self

使EBGP不改變引入路由的下一跳

neighbor 鄰居IP next-hop-unchange //神州數碼路由器不支援

首先,OSPF釋出的是LSA資訊,這個不能被過濾掉。所以只能做in方向的過濾規則,但如此僅僅能阻止OSPF資料庫中的路由加入路由表,所以這些路由還是會被鄰居學習到。

原題如下:

在SW3-1、 SW3-2之間的鏈路假設採用光纖鏈路互連,兩端採用光纖收發器轉換成RJ45介面,要求在兩者間啟用埠匯聚技術,聚合的方式根據題目推斷選擇合適的方式;

這個問題是我在一份外校老師發我的賽題上看到的,當時懵了一會,詢問後得知:應使用靜態方式聚合。

至於原因嘛,目前還不曉得~

這要看OSPF網路是單區域還是多區域的啦!

如果是多區域的OSPF則必須要有area 0,因為不同區域間需要透過area 0來交換路由資訊。

而如果是單區域OSPF網路則area 0就不是必須的啦,因為不涉及到區域間的路由交換,也就不需要area 0這個“中轉站”了。

所以,你可以將單區域OSPF配置成area 10、area 11、area 12等等的,都可以!

很多朋友為了省事,喜歡使用redistribute connected命令直接將直連路由引入到ospf中,雖然這樣很方便,但其產生的弊端也顯而易見。

透過network宣告的網段是屬於1、2、3類LSA,但透過redistribute connected引入的路由則屬於外部路由,其是4、5類LSA。這樣引入的路由在傳輸時是距離向量路由,而透過network宣告進OSPF的路由則是鏈路狀態路由。這在多點雙向重發布時就會產生環路和次優路徑,需要配合策略路由來消除,得不償失。

在串列埠啟用PPP認證後,會在路由表中多出一條地址為對端的32位直連路由,這在雙點雙向重發布中將產生路由環路,十分煩人!

類似下面這樣:

C 202.90.1.0/30 is directly connected, Serial0/1 C 202.90.1.2/32 is directly connected, Serial0/1 //此條為PPP認證產生的路由,202.90.1.2為對端串列埠的地址

在兩邊的串列埠上敲以下命令就好啦!

Router_config_s0/1#no peer neighbor-route //禁止建立到對端的主機路由

1、利用子網數目計運算元網掩碼

問:192.168.0.0這個網段要分30個子網,計算其子網掩碼。

答:將30轉換為二進位制形式,是11110,這樣就將網路位向後拉5位,變成,11111111.11111111.11111000.00000000,轉為十進位制就是255.255.248.0。

需要注意的是,如果網路數轉換出的二進位制中只包含一個1,那麼所統計的網路位就要減一位。例如要分16個網路,其對應的二進位制是10000,這樣其對應的網路位就應該是四位(四個二進位制1正好是16,如果對應5個二進位制1則就是32啦!)。

2、利用主機數目計運算元網掩碼

問:172.16.100.0/24這個IP地址所在的網段劃分成若干子網路,每個子網路能容納500臺主機,它的子網掩碼是多少?

答:先將500轉換為二進位制形式,是111110100,一共九位,這樣就將主機位從最後往前推九位,變為11111111.11111111.11111110.00000000,轉為十進位制也就是255.255.254.0。

小疑點:為什麼這裡不像利用子網數目計運算元網掩碼的時候那樣,當主機位中只有一個1的時候,把統計的主機位數減去1?舉個例子,要求網路中能容納下16臺主機,將其轉換為二進位制就是10000,如果此時將其統計為4個主機位,則可容納的主機數是16,看似符合要求,但這16個地址是包含了網路位和廣播位的!實際可用的地址只有14個,所以這裡必須將其統計為5位,寧濫勿缺~

3、利用子網掩碼計算最大有效子網數

問:B類網,當子網掩碼為255.255.192.0時,其可劃分的有效的子網數是多少。

答:先將192轉換為二進位制形式,是11000000,網路位一共有兩個,其組合形式一共有2的2次方個,也就是4個。

4、利用子網掩碼計算最大可用主機數

問:子網掩碼為255.255.248.0的網段中可容納的最大主機數是多少。

答:將子網掩碼轉換為二進位制形式,是11111111.11111111.11111000.00000000,可以看到,主機位一共有十一位,那麼可容納的主機數就是2的11次方(包括網路地址和廣播地址),也就是2048,可用主機數是2046。

5、利用子網掩碼確定子網路的起止地址

問:B類IP地址172.16.0.0,當子網掩碼為255.255.192.0時,它所能劃分的子網路起止地址是多少?

答:將子網掩碼轉換為二進位制形式,是11111111.11111111.11000000.000000,觀察網路位中最後一位1,其對應的十進位制數字是64,那麼該子網的子網段就是以64為倍數遞增的,所以,所有子網路的起止地址就是:

可用地址就是除去每個網段中的第一個網路位和最後一個廣播位後剩下的。

附上一張IP地址與子網掩碼及可用主機數的對應關係的表格

說明:該表格從網際網路下載,原作者已無從考察,故在此不標明出處。

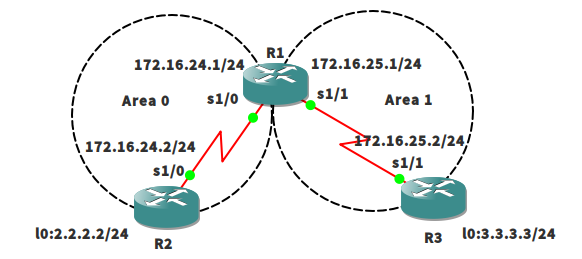

本文中的實驗拓撲:

基礎配置就不貼出來了,大家照著拓撲配一下就好~

注意:R2的迴環地址使用重發布直連的方式加入OSPF路由表中,R3的迴環地址不要宣告到OSPF路由表中!!!否則實驗無法進行!!!

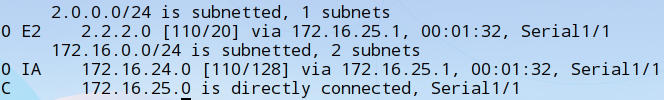

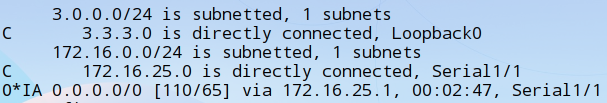

做完基礎配置後在R3上檢視路由表

Stub區域(末梢區域)

簡述:

該區域的ABR不允許傳播Type 5 LSA的路由資訊。換成人話就是:Stub區域的路由器不能接受本AS外部的路由,作為補償,ABR會發一個預設路由給Stub區域的所有路由器,告訴他們,你們不需要知道AS外部的路由資訊,統統把資料包轉發給我就妥妥的了。

配置方法:

R1:

router ospf 1 area 1 stub

R3:

router ospf 1 area 1 stub

檢視R3的路由表,發現此時OE2路由已經消失了,被一條預設路由取代了,實驗完成。

注意事項:

區域中有一臺路由器配置為Stub後,其他所有路由器都要配置成Stub,否則無法建立鄰居關係。

Totally Stub區域(完全末梢區域)

簡述:

透過上面關於Stub區域的配置,可以發現,其實不只是來自外部的AS區域可以省略掉,連來自OSPF內其他區域的路由也可省略掉,讓其全部透過ABR轉發,當然這樣做的前提是本區域不與除主幹區域之外的其他區域相連。

配置方法:

R1:

router ospf 1 area 1 stub no-summary

R3:

router ospf 1 area 1 stub

檢視R3的路由表,此時OE2型別和OIA型別的路由已經消失(不要和我較真說那條預設路由也是OIA型別的),被一條預設路由所取代,實驗完成。

注意事項:

配置為Totally Stub區域的所有路由器都要配置stup,只有ASBR需要配置:stub no-summary。

NSSA區域

簡述:

如果區域中存在一個ASBR,透過此路由器產生的路由條目需要在整個OSPF域內傳播,而此區域又不想接收來自其他ASBR產生的路由,那麼就可以將其配置為NSSA區域。

配置方法:

R1:

router ospf 1 area 1 nssa default-information-originate //NSSA區域不會自動生成指向ABR的預設路由,需要手工下發。

R3:

redistribute connected subnets router ospf 1 area 1 nssa

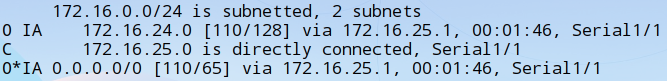

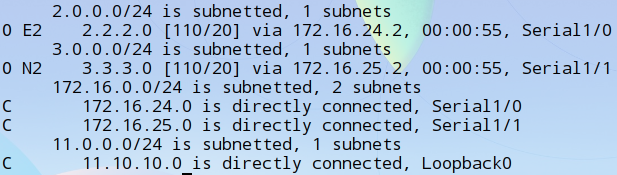

檢視R1的路由表,此時成功學習到了從R3那裡被重發布進OSPF的路由,型別是ON2。

檢視R2的路由表,R2學習到的從R3引入的外部路由是一條OE2型別的,為什麼不是和R1的表裡一樣是ON2型別呢?

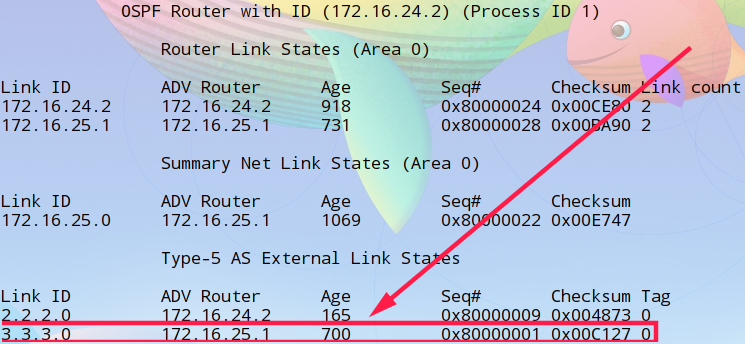

檢視R2的OSPF資料庫,可以發現,3.3.3.0這條路由是從R1上透過LSA5學習到的,並不是從R3上學習到的。這是因為NSSA區域的邊界ABR會將LSA7轉成LSA5,傳播到其他區域。這時,ABR也成為了ASBR,因為它也引入了LSA5。其它區域路由器看到LSA5的通告路由器是ABR。

檢視R3的路由表,OE2型別的路由已經全部消失,取而代之的是一條ON2型別的指向ABR的預設路由。

注意事項:

NSSA區域的ABR上必須要在NSSA區域中釋出一條指向自己的路由,否則會導致連通問題。

Totally NSSA區域

簡介:

與Totally Stub區域一樣,在不需要學習OSPF區域間路由時就可以把NSSA區域配置成Totally NSSA。

配置方法:

R1:

router ospf 1 area 1 nssa no-summary //配置為Totally NSSA區域後會自動下發預設路由,不需要再手工下發。

神州數碼裝置需手工下發預設路由,使用如下命令。

area 1 nssa default-information-originate no-summary

R3:

redistribute connected subnets router ospf 1 area 1 nssa

檢視R3的路由表,發現OIA路由已經消失了,R1和R2的路由表同上一個實驗。

注意事項:

Totally NSSA區域不需要手工分發預設路由,與Totally Stub區域一樣,只要在ABR上配置nssa no-summary就可以,區域內其餘的路由器只需要配置nssa。

路由策略:

透過修改路由協議的屬性而達到干預路由表的內容的目的,路由策略在路由發現時起作用。

策略路由:

透過為指定的資料包指定下一條使其不按路由表中已有的轉發條目轉發,策略路由在路由轉發時起作用,不會影響和改變路由表中的任何內容。

1、路由環路的避免措施不一樣,IBGP強制規定ibgp speaker不允許把從一個IBGP鄰居學習到的字首傳遞給其它IBGP鄰居,因此IBGP要求邏輯全連線。EBGP沒有這樣的要求,EBGP對路由環路的避免是透過AS_PATH屬性來實現的。

2、使用的BGP屬性不同,例如IBGP可以傳遞LOCAL_PREF(本地優先屬性),而EBGP不行。

3、IBGP有同步的要求,而EBGP沒有同步的要求

4、IBGP不需要IBGP鄰居之間有物理連線,只需要邏輯連線即可,而EBGP下一般情況下都要求EBGP鄰居之間存在物理連線。

由EBGP鄰居學來的資訊肯定會傳給另外的EBGP鄰居。

由EBGP鄰居學來的資訊肯定會傳給IBGP鄰居。

由IBGP鄰居學來的資訊不會再傳給另外的IBGP鄰居。

由IBGP鄰居學來的資訊:

如果同步關了,會傳給EBGP鄰居 如果同步開了,先查詢自己的IGP。

如果IGP裡面有這個網路,就把這個網路傳給EBGP;如果IGP裡面沒有這個網路,就不會 傳給EBGP鄰居

IPSec介紹:

IPSec是由IETF制定的,用於保障在internet上傳輸資料的安全保密性的框架協議。

下面將使用一個例項來演示IPSec的配置過程。

裝置清單:

DCR-2655路由器兩臺 PC機兩臺

R1: f0/0 192.168.0.1/24 s0/1 192.168.1.1/24 R2: f0/0 192.168.2.1/24 s0/2 192.168.1.2/24 PC1: 192.168.0.2/24 PC2: 192.168.2.2/24

show running-config:

R1:

! hostname R1 ! ! gbsc group default ! ! crypto isakmp key password 192.168.1.2 255.255.255.255 #配置IKE預共享金鑰與對端IP ! ! crypto isakmp policy 10 #配置IKE策略 hash md5 #設定數字簽名演算法 ! crypto ipsec transform-set one #設定變換集 transform-type esp-des esp-md5-hmac #設定加密演算法與變換型別 ! crypto map my 10 ipsec-isakmp #配置加密對映表 set peer 192.168.1.2 #設定對等體的IP地址 set transform-set one #關聯變換集 match address 101 #指定要加密的流量 ! ! interface FastEthernet0/0 ip address 192.168.0.1 255.255.255.0 no ip directed-broadcast ! interface GigaEthernet0/3 no ip address no ip directed-broadcast ! interface GigaEthernet0/4 no ip address no ip directed-broadcast ! interface GigaEthernet0/5 no ip address no ip directed-broadcast ! interface GigaEthernet0/6 no ip address no ip directed-broadcast ! interface Serial0/1 ip address 192.168.1.1 255.255.255.0 no ip directed-broadcast crypto map my #將加密對映表應用到埠 ! interface Serial0/2 no ip address no ip directed-broadcast ! interface Async0/0 no ip address no ip directed-broadcast ! ! ip route default 192.168.1.2 ! ! ip access-list extended 101 permit ip 192.168.0.0 255.255.255.0 192.168.2.0 255.255.255.0 !

R2:

! hostname R2 ! ! gbsc group default ! ! crypto isakmp key password 192.168.1.1 255.255.255.255 #預共享金鑰要與R1一致 ! ! crypto isakmp policy 10 #IKE策略配置要與R1一致 hash md5 ! crypto ipsec transform-set one transform-type esp-des esp-md5-hmac #變換集加密演算法及變換型別要與R1一致 ! crypto map my 10 ipsec-isakmp #金鑰協商方式要與R1一致 set peer 192.168.1.1 set transform-set one match address 101 ! ! interface FastEthernet0/0 ip address 192.168.2.1 255.255.255.0 no ip directed-broadcast ! interface GigaEthernet0/3 no ip address no ip directed-broadcast ! interface GigaEthernet0/4 no ip address no ip directed-broadcast ! interface GigaEthernet0/5 no ip address no ip directed-broadcast ! interface GigaEthernet0/6 no ip address no ip directed-broadcast ! interface Serial0/1 no ip address no ip directed-broadcast ! interface Serial0/2 ip address 192.168.1.2 255.255.255.0 no ip directed-broadcast crypto map my physical-layer speed 64000 ! interface Async0/0 no ip address no ip directed-broadcast ! ! ip route default 192.168.1.1 ! ! ip access-list extended 101 permit ip 192.168.2.0 255.255.255.0 192.168.0.0 255.255.255.0 !

測試:

檢視安全聯盟資訊。

R1#show crypto ipsec sa

列印出安全聯盟的資訊既是成功建立安全聯盟,若沒有成功建立則僅會返回如下的資訊。

使用PC1 ping PC2,ping通既完成本實驗(開始時會超時,耐心等待一會)。

名詞解釋:

IKE:

簡而言之,IKE是用來協商並建立安全聯盟的,兩端都需要設定一個預共享金鑰來認證對方身份。當然,也可以不使用IKE而使用手工方式建立安全聯盟,本文中不討論這種形式。

變換集:

變換集是用來加密傳輸的資料的(需指定加密演算法與變換型別),加密時兩端會使用非對稱金鑰,比較安全。

主要配置步驟及相關命令:

一、確定要經過VPN保護的資料流量

使用訪問控制列表定義即可。

二、IKE策略設定

crypto isakmp policy 優先順序<1-1000>

其下包含的命令:

authentication -- 設定驗證方法 encryption -- 設定加密演算法 group -- 設定Diffie-Hellman小組 hash -- 設定完整性演算法 lifetime -- 設定ISAKMP SA的生命週期

三、設定IKE預共享秘鑰

crypto isakmp key 金鑰 對端IP 對端IP的掩碼(預設是32位)

四、變換集設定

crypto ipsec transform-set 變換集名稱

其下包含的命令:

mode -- 封裝模式 transform-type -- 變換型別

五、配置IPSec加密對映(自動協商)

crypto map 對映表名稱 序列號 ipsec-isakmp<自動協商金鑰,手工配置為ipsec-manual>

其下包含的命令:

id -- 設定身份驗證引數 match -- 匹配值 mode -- ISAKMP採用模式 set -- 設定加/減密引數

六、進入介面,應用IPSec加密對映

interface 介面名 crypto map 對映表的名稱

DHCP的option 43選項是告訴AP,AC的IP地址,讓AP尋找AC進行註冊。

option 43值形如:

option 43 hex 0104C0A801FD

其中,hex代表十六進位制,其後的數值中,0104是固定形式(神州數碼裝置如此),隨後的是AC的IP地址的十六進位制形式。

上面的例子代表的IP是192.168.1.253。192的十六進位制是C0,168的十六進位制是A8,1的十六進位制是01,253的十六進位制是FD。

GNS3是很強大的思科路由器模擬器,直接執行真實的作業系統,模擬度很高。但限於GNS3官網伺服器設在國外,國內訪問速度慢到令人乍舌,故而在這裡放出GNS3最新的2.0.3版本安裝包供廣大網友下載。

注:GNS3 2.0.3版本不帶中文語言支援。

下載地址:

點我下載