神州數碼裝置設定時脈頻率命令與思科裝置不同,使用physical-layer speed 接波特率,時脈頻率統一設定在s0/2(母頭)上的。

TTL傳輸中過期

訪問目標所需的躍點數超過了傳送方主機為轉發資料包而設定的 TTL(生存時間)。Ping 傳送的 ICMP 回顯訊息的預設 TTL值是 128。如果這個值不足以將所需的連結數傳遞到目標,則可以透過使用 ping -i 來增大 TTL,最高可增至 255 個連結(最大值)。如果增大 TTL值未能解決問題,則說明在路由迴圈(即路由器之間的迴圈路徑)中轉發資料包。使用 Tracert 來跟蹤路由迴圈(它在 Tracert 報告中顯示為一系列重複的相同 IP 地址)中的一組路由器。接下來,對路由迴圈中路由器的路由表進行相應的更改,或將此問題告知遠端路由器的管理員。

神州數碼路由器設定rip認證

直接在需要設定驗證的埠上設定驗證方式並新增密碼即可。

設定驗證方式:

埠下執行rip authen<tab> 接驗證方式 神州數碼DCR-2655下可選的驗證方式有md5認證、明文認證、動態認證。

各種認證間的區別主要是:

設定密碼:

選擇的是何種驗證方式就以何種方式來設定密碼,比如選擇了md5驗證,則執行ip rip md5-key 認證ID<範圍為0-255> md5 認證秘鑰<最大範圍為16個字元>。其他兩種驗證方式可根據按?列出的路由器提供的幫助資訊來設定。

二層交換機中ip route的應用

可以透過二層交換機的ip route功能實現跨網段管理交換機。

以下是一個簡單的拓撲圖,用以實驗交換機的跨網段管理。

在這個拓撲圖中,計算機與交換機處於不同網段,顯然是無法進行通訊的。這時,就像pc想把資料送給路由器需要指定閘道器一樣,交換機也需要透過ip route來指定一個閘道器才可以把資料傳送給路由器,再由路由器透過路由表中記錄的資料來決定接下來這個資料包應該走向哪裡才能送到目的地——pc。

注:支援ip route命令的二層交換機實際上是弱三層裝置,這種二層交換機上雖然有ip route命令,但該命令只能用於設定交換機的閘道器,不能用於交換機內不同網段間的路由,因為在二層交換機內並沒有建立和維護起自己的路由表,只能支援靜態路由和SVI,而強三層交換機則可以。

神州數碼交換機清除enable密碼

導語

交換機的enable密碼忘了是一件很令人頭疼的事,如果想清除密碼卻又不想清空交換機的全部配置,就可以試試我教你的這一招啦!

解決方法

進入到bootrom模式(開機時按Ctrl+B)下執行nopassword命令清除密碼,之後執行run命令直接執行作業系統。

切記不可使用reload重啟,否則密碼將不會被清除。

交換機劃分vlan的意義

1.提高安全性———-舉個例子:沒有劃分VLAN前,交換機埠連線下的所有PC都處於一個VLAN中即一個廣播域中,實現ARP攻擊太簡單了。劃分了VLAN之後縮小了ARP攻擊的範圍,ARP報文是一個2.5層的報文,只能在同一個VLAN中傳播。

2.提高效能———–不劃分VLAN,整個交換機都處於一個廣播域,隨便一臺PC傳送的廣播報文都能傳送整個廣域播,佔用了很多頻寬.劃分了VLAN,縮小的廣播域的大小,縮小了廣播報文能夠到達的範圍。

誤區解釋: 劃分VLAN的目的不是隔離VLAN不讓VLAN間互訪。如果真是為了隔離,為什麼還要使用單臂路由或者三層裝置來實現他們不同VLAN間的互聯呢,這不是多此一舉嗎?所以,VLAN之間隔離只能算是vlan的一種應用,並不是劃分VLAN的最終目的。

神州數碼路由器與交換機配置總結與注意事項

1、神州數碼裝置設定時脈頻率命令與思科裝置不同,使用physical-layer speed接波特率,時脈頻率統一設定在s0/2(母頭)上的。

2、可以透過設定迴環地址(loopback)來驗證網路是否聯通,而不必連線計算機來驗證。

3、神州數碼的裝置在路由重分佈時要注意釋出直連網路(connect)。

4、神州數碼的裝置路由重分佈命令與思科略不同,直接redistribute後面接要分佈的協議即可(ospf需要寫上程序號)。

5、使用ping命令時可以用-i引數指定使用當前裝置的哪個ip(埠)去ping目標ip。

6、多區域ospf相連時,在核心路由器上將兩個區域寫在同一程序下可不必進行重分佈操作,否則必須重分佈。

7、配置基本拓撲時,要先將ip地址配置完再配路由,避免遺漏。

8、神州數碼裝置配置ospf直連網段時使用正掩碼,而思科使用反掩碼。

9、路由重分佈時,動態路由需要重分佈靜態路由,靜態路由不需要重分佈其他路由。

10、神州數碼裝置設定預設路由時可以使用default代替0.0.0.0 0.0.0.0,例如:ip route default 192.168.1.1。

11、不同交換機的同一vlan間可以通訊,如果不使用trunk口來連線兩臺裝置,則需要把連線兩臺裝置的鏈路也加入到需要跨交換機通訊的vlan中。

12、trunk將一個交換機中不同vlan的資料打包在一起,併為他們貼上屬於哪個vlan的標籤。之後傳輸給另一臺裝置,再由另一臺裝置上的trunk口進行解包,把各個vlan的資料傳輸給各個vlan。使用trunk可以避免為每一個vlan的跨交換機通訊都單獨牽一條線。

13、做不同vlan間通訊的實驗時給三層交換機設定ip地址的目的是為了開啟三層交換機的路由協議。因為兩個ip地址都屬於三層交換機的直連線路,所以不需要配置路由資訊。

14、神州數碼的裝置需要給vlan加埠使用vlan 接vlan id進入vlan再在其中使用sw<tab> int<tab> 接埠號來將埠加入vlan。需要給vlan設定ip則使用int<tab> vlan 接vlan id進入vlan再使用ip add<tab> 接ip 子網掩碼 為vlan配置ip地址。

15、單臂路由中,封裝dot1Q協議相當於為子埠打上vlan id的標籤,將這個子埠加入到vlan中。

16、計算機閘道器需配置成離自己最近的路由器的相連埠的地址,如相鄰的三層交換機開啟了路由功能則設定成所屬的三層交換機的vlan地址。

17、如果想刪除某一vlan,應先使用no int<tab> vlan 接vlan id 刪除該VLAN的配置,再使用no vlan 接vlan id 刪除VLAN中所加入的埠。

18、做dhcp服務時,應先開啟dhcp 服務。

19、dhcp伺服器動態分配ip是依據計算機所連vlan/埠的ip地址段以及地址池中該ip地址段的地址範圍來確定為計算機分配的ip地址。

20、dhcp中繼伺服器中中轉udp報文的目的地址應為dhcp伺服器的ip地址(若dhcp伺服器為交換機或路由器則為相連的vlan/埠的ip地址)。

21、路由器做dhcp伺服器時需使用network指定網段再使用range來指定在該網段中要進行分配的地址範圍。交換機使用network-add<tab>命令分配整個地址段給客戶機,可使用ip dhcp ex<tab> 接地址範圍來保留部分地址不進行分配。

22、配置dhcp中繼需要給兩臺裝置之間配置路由,使得他們之間可以通訊。

23、ppp單項認證中設定本地驗證方式時需使用預設名稱。驗證方需配置本地驗證方式、驗證資料庫並在埠中封裝ppp協議同時指定使用pap/chap認證方式。被驗證方僅需配置本地驗證方式不需要配置驗證資料庫,同時在埠中封裝ppp協議並以pap/chap的方式傳送本機賬戶密碼給驗證方,不需要指定使用何種驗證方式(pap/chap)。

24、在配置交換機的帶內管理時要記得給和負責管理的計算機相接的vlan配置ip地址,使之處於一個網段中。

25、在交換機中設定使用者賬戶密碼及登入enable時如果不指定許可權級別,則預設使用的級別為15。

26、User EXEC mode為使用者模式、Privileged EXEC mode為特權使用者模式。

27、忘記特權模式密碼可以進入bootrom(交換機開機時按ctrl+b)模式使用nopassword命令清除密碼。

28、trunk埠可以透過多個vlan的流量,可以使用trunk口來實現不同交換機中相同vlan間的通訊,這樣就不必為每一個vlan的通訊都單獨牽一條線了。

29、trunk埠不支援802.1x認證。

生成樹協議介紹

作用:

用於鏈路冗餘備份,防止廣播風暴

原理:

交換機透過演算法,分別計算出根網橋、根埠、指定埠,最後將既非根埠又非指定埠的埠關閉。

從而阻止環路的產生,噹噹前線路中有鏈路斷掉時,又會啟用被阻斷的埠,從而達到冗餘備份的目的。

根網橋的計算方法:

比較各交換機網橋ID,橋ID由兩部分組成,前半部分是交換機的優先順序,後半部分為交換機的mac地址,例如:32768 – 00:03:0f:0f:2a:63,其中32768為交換機預設優先順序,優先順序取值範圍為0-65535,步長為4096。

比較時先比較優先順序,優先順序小的為根網橋,若優先順序相同則比較mac地址mac地址小的為優先順序。

根埠的計算方法:

1、比較所有非根網橋的交換機上的埠到達根網橋的路徑成本,路徑成本最低的為根埠。路徑成本是從非根網橋到根網橋上所有鏈路的成本之和。神州數碼裝置預設10Mbit/s/100Mbit/s自適應的路徑開銷為200000。

2、如果透過路徑成本無法選擇根埠,則依據非根網橋的直連網橋的橋ID最小來選擇根埠,在交換機級聯中可能會出現此情況。

3、若依然無法確定根埠,則再依據上游埠ID最小來確定根埠。埠ID形如128.001,前面的128為埠優先順序,取值範圍為0-255,步長為1,預設值為128,後面的001為埠號。

指定埠的計算方法:

每條連線交換機的鏈路上都需要選擇指定埠。根網橋的所有埠都是指定埠。

1、比較到根網橋的路徑成本,最小的為指定埠。

2、如無法選擇指定埠,則比較埠所在網橋的橋ID,最小的為指定埠。

3、若依然無法確定指定埠,則比較埠ID值,最小的為指定埠。

CentOS 6中dhcp伺服器安裝與配置

安裝dhcp服務

yum install -y dhcp

用vim文字編輯器開啟dhcp服務的主配置檔案。

vim /etc/dhcp/dhcpd.conf

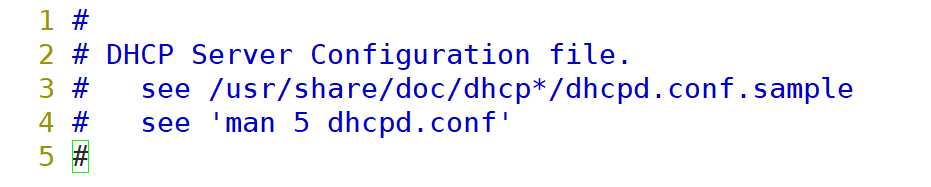

可以看到如下內容:

意思就是告訴你想獲取dhcp的配置方法可以參見/usr/share/doc/dhcp*/dhcpd.conf.sample檔案或是使用man 5 dhcpd.conf命令

為方便,一般都是直接刪除當前dhcpd.conf檔案,並將/usr/share/doc/dhcp*/dhcpd.conf.sample複製到/etc/dhcp/目錄下,重新命名為dhcpd.conf。

cp /usr/share/doc/dhcp*/dhcpd.conf.sample /etc/dhcp/dhcpd.conf vim /etc/dhcp/dhcpd.conf

在第四十七行左右可以看到如下內容,它們是在配置動態地址分配時可能會用到的選項,可根據實際情況進行配置與取捨。其中以“option”開頭的為可選引數,否則為必填:

subnet 10.5.5.0 netmask 255.255.255.224 { #配置要分配的網段及子網掩碼

range 10.5.5.26 10.5.5.30; #設定要分配的地址範圍

option domain-name-servers ns1.internal.example.org; #設定預設分配的dns伺服器

option domain-name "internal.example.org"; #設定域名(這地方我表示無法理解)

option routers 10.5.5.1; #設定預設分配的閘道器地址

option broadcast-address 10.5.5.31; #設定廣播地址(這個地方也是無法理解)

default-lease-time 600; #設定租期(單位是秒)

max-lease-time 7200; #設定最大租期(單位是秒)

}

以上是動態分配ip地址的配置內容,假如想給一臺裝置分配固定IP要怎麼辦呢?

翻到第75行左右,可以看見如下內容:

host fantasia {

hardware ethernet 08:00:07:26:c0:a5; #客戶端MAC地址,伺服器透過MAC地址來確定是否需要給客戶端分配固定IP地址。

fixed-address fantasia.fugue.com; #要分配的固定IP地址

}

最後,根據自己的需求做修改並重啟dhcpd服務即可。

service dhcpd restart

解決vsftpd登入時間過長的問題

新配置完的vsftpd伺服器在登入時總會有登入異常緩慢的情況,而登入成功後上傳檔案速度卻很快。

造成這個問題的原因是因為vsftpd預設開啟了dns反向解析,當輸入ip地址時客戶端會嘗試查詢此ip地址對應的域名,如此除非等到dns查詢超時,才可能登入上ftp伺服器。

解決的方法自然是關閉vsftpd伺服器的dns方向解析選項。

關閉方法:

在配置檔案/etc/vsftpd/vsftpd.conf

中加入

reverse_lookup_enable=NO

重啟服務後就會發現登入速度快了非常多了~

解決vsftpd中虛擬使用者和系統使用者不能共存的問題

按照網上的教程設定虛擬使用者之後會發現系統賬戶登入不上ftp,檢視日誌顯示認證失敗。由此懷疑問題出在pam上。

百度搜尋之後找到問題原因,是因為設定虛擬使用者的時候註釋掉了pam中關於系統賬戶認證的配置選項,所以導致系統賬戶驗證失敗。

系統使用者與虛擬使用者共存的正確配置方法:

編輯/etc/pam.d/vsftpd

在原內容前加入

auth sufficient pam_userdb.so db=/etc/vsftpd/db#db=後面接使用者資料庫檔案地址 account sufficient pam_userdb.so db=/etc/vsftpd/db#db=後面接使用者資料庫檔案地址

注意不要註釋原始檔內容!直接在原始檔內容前加入上述內容!

細心一點就會發現上述兩段配置內容中將網上設定虛擬使用者時原本的required變成了sufficient,同時強調了新增配置內容必須在最前方。

這是因為required在驗證了一次之後就不會繼續驗證下去,而sufficient在驗證後還會繼續向下驗證。

所以這就是為什麼新增的配置選項中用sufficient替換了required,因為都使用required註定只能驗證一種登入方式。而如果把新增配置內容加到原配置檔案後方的話在前面原本的系統使用者的required驗證後就不會繼續向下驗證,虛擬使用者登入就不能實現了。所以才要把新增配置內容放在最前方,驗證完虛擬賬戶繼續驗證系統賬戶,從而實現虛擬賬戶與本地賬戶共存。

/var/log目錄下的日誌檔案介紹

/var/log/secure:記錄登入系統存取資料的檔案;

例如:pop3,ssh,telnet,ftp等都會記錄在此.

/var/log/btmp:記錄登入這的資訊記錄,被編碼過,所以必須以last解析;

例如:lastb | awk ‘{ print $3}’ | sort | uniq -c | sort -nr | more

/var/log/message:幾乎所有的開機系統發生的錯誤都會在此記錄;

/var/log/boot.log:記錄一些開機或者關機啟動的一些服務顯示的啟動或者關閉的資訊;

/var/log/maillog:記錄郵件的存取和往來;

/var/log/cron:用來記錄crontab這個服務的內容;

/var/log/httpd,/var/log/mysqld.log等等檔案,記錄幾個不同的網路服務的記錄檔案;

/var/log/acpid , ACPI – Advanced Configuration and Power Interface,表示高階配置和電源管理介面。

後面的 d 表示 deamon 。 acpid 也就是 the ACPI event daemon 。 也就是 acpi 的訊息程序。用來控制、獲取、管理 acpi 的狀態的服務程式。

/var/run/utmp 記錄著現在登入的使用者;

/var/log/lastlog 記錄每個使用者最後的登入資訊;

/var/log/btmp 記錄錯誤的登入嘗試;

/var/log/dmesg核心日誌;

/var/log/cpus CPU的處理資訊;

/var/log/syslog 事件記錄監控程式日誌;

/var/log/auth.log 使用者認證日誌;

/var/log/daemon.log 系統程序日誌;

/var/log/mail.err 郵件錯誤資訊;

/var/log/mail.info 郵件資訊;

/var/log/mail.warn 郵件警告資訊;

/var/log/daemon.log 系統監控程式產生的資訊;

/var/log/kern 核心產生的資訊;

/var/log/lpr 行印表機假離線系統產生的資訊;

samba伺服器常用命令

samba常用的命令,若分為伺服器與客戶端功能,則主要有底下這幾個資料:

smbd、nmbd:伺服器功能,就是最重要的許可權管理 (smbd) 以

及 NetBIOS name 查詢 (nmbd) 兩個重要的服務程式;

tdbdump、tdbtool:伺服器功能,在 Samba 3.0 以後的版本中,

使用者的賬號與密碼引數已經轉為使用資料庫了!Samba 使用的資料庫名稱為 TDB

(Trivial DataBase)。 既然是使用資料庫,當然要使用資料庫的控制指令來處

理囉。tdbdump 可以察看資料庫的內容,tdbtool 則可以進入資料庫操作介面直

接手動修改帳密引數。不過,你得要安裝 tdb-tools 這個軟體才行;

smbstatus:伺服器功能,可以列出目前 Samba 的聯機狀況, 包

括每一條 Samba 聯機的 PID, 分享的資源,使用的使用者來源等等,讓你輕鬆管

理 Samba 啦;

smbpasswd、pdbedit:伺服器功能,在管理 Samba 的使用者賬號

密碼時, 早期是使用 smbpasswd 這個指令,不過因為後來使用 TDB 資料庫了,

因此建議使用新的 pdbedit 指令來管理使用者資料;

testparm:伺服器功能,這個指令主要在檢驗配置檔案 smb.conf

的語法正確與否,當你編輯過 smb.conf 時,請務必使用這個指令來檢查一次,

避免因為打字錯誤引起的困擾啊!

mount.cifs:客戶端功能,在 Windows 上面我們可以設定『網路驅

動器機』來連線到自己的主機上面。在 Linux 上面,我們則是透過 mount

(mount.cifs) 來將遠端主機分享的檔案與目錄掛載到自己的 Linux 主機上面

哪!

smbclient:客戶端功能,當你的 Linux 主機想要藉由『網路上

的芳鄰』的功能來檢視別臺計算機所分享出來的目錄與裝置時,就可以使用

smbclient 來檢視啦!這個指令也可以使用在自己的 SAMBA 主機上面,用來查

看是否設定成功哩!

nmblookup:客戶端功能,有點類似 nslookup 啦!重點在查出

NetBIOS name 就是了。

smbtree:客戶端功能,這玩意就有點像 Windows 系統的網路上

的芳鄰顯示的結果,可以顯示類似『靠近我的計算機』之類的資料, 能夠查到

工作組與計算機名稱的樹狀目錄分佈圖

以下內容摘錄自《鳥哥的linux私房菜-伺服器架設篇-第三版》在此向原作者致敬。

secure日誌檔案

secure是記錄與安全相關的日誌資訊的日誌檔案(ftp使用者登入出錯可以在此日誌中檢視問題)。

檢視命令:tail /var/log/secure(tail命令顯示檔案結尾十行)

vsftpd配置支援虛擬使用者登入

前言:

vsftpd有三種使用者模式:匿名使用者、本地使用者、虛擬使用者

匿名使用者就是不需要密碼就能對ftp進行訪問,本地使用者是使用/etc/passwd中記錄的系統使用者作為ftp使用者來訪問ftp服務,而虛擬使用者是專屬於vsftpd的使用者,他們對映在一個本地使用者上,便於控制許可權,比本地使用者登入更安全。

在主配置檔案中開啟虛擬使用者登入:

編輯vsftpd主配置檔案

vim /etc/vsftpd/vsftpd.conf

在檔案結尾新增如下三行:

guest_enable=YES開啟虛擬使用者登入 guest_username=ftp設定ftp(安裝vsftpd時預設建立)使用者為虛擬使用者在作業系統上的對映 user_config_dir=/etc/vsftpd/vu_conf設定用於儲存虛擬使用者個性配置檔案的目錄(目錄名隨便)

建立使用者資訊資料庫

建立並編輯用於儲存虛擬使用者賬戶名和密碼的文字檔案,檔名隨意。

vim /etc/vsftpd/vu

在其中新增虛擬使用者登入名和 密碼,登入名為奇數行號,密碼為偶數行號。

test1 #賬戶 12345678 #密碼 test2 #賬號 87654321 #密碼

生成使用者資訊資料庫檔案(其中記錄的就是虛擬使用者的賬戶名和密碼)

db_load -T -t hash -f /etc/vsftpd/vu /etc/vsftpd/vu.db

配置pam認證

編輯pam中關於ftp使用者認證的配置,pam是用於認證使用者及授權使用者訪問服務的一套東東。

vim /etc/pam.d/vsftpd

在檔案開頭新增兩條新內容:

auth sufficient pam_userdb.so db=/etc/vsftpd/vu #這個檔案其實就是我們之前建立的使用者資料庫檔案,不過注意這裡一定不要加上db,否則會登入不了的。具體原因是pam在開啟資料庫檔案時會自動在後面增加.db字尾,如果之前已經加了就找不到檔案了。 account sufficient pam_userdb.so db=/etc/vsftpd/vu

建立並編輯虛擬使用者的個性配置檔案

建立用於存放虛擬使用者個性配置檔案的目錄

mkdir /etc/vsftpd/vu_conf

建立並編輯test1使用者的個性配置檔案(檔名必須和使用者名稱相同)

vim /etc/vsftpd/vu_conf/test1

新增個性配置(若不新增則使用全域性配置,對許可權的控制請使用匿名使用者的控制選項,如anon_mkdir_write=NO,禁止此虛擬使用者建立目錄):

local_root=/ftp/test1 #設定使用者的ftp目錄,如果不設定則使用宿主賬號的ftp目錄

vsftp配置檔案中各個選項的中文註釋參考此篇文章。

建立虛擬使用者的FTP家目錄

建立test1使用者的家目錄。

mkdir -p /ftp/test1 chown -R ftp:ftp /ftp

收尾:

在確保SELinux和防火牆均已正確配置後,重啟vsftpd服務。

service vsftpd restart

最後使用ftp客戶端測試連線,推薦使用FileZilla。