IPSec介绍:

IPSec是由IETF制定的,用于保障在internet上传输数据的安全保密性的框架协议。

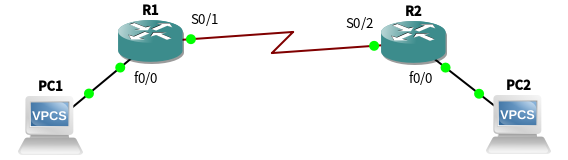

下面将使用一个实例来演示IPSec的配置过程。

设备清单:

DCR-2655路由器两台 PC机两台

R1: f0/0 192.168.0.1/24 s0/1 192.168.1.1/24 R2: f0/0 192.168.2.1/24 s0/2 192.168.1.2/24 PC1: 192.168.0.2/24 PC2: 192.168.2.2/24

show running-config:

R1:

! hostname R1 ! ! gbsc group default ! ! crypto isakmp key password 192.168.1.2 255.255.255.255 #配置IKE预共享密钥与对端IP ! ! crypto isakmp policy 10 #配置IKE策略 hash md5 #设置数字签名算法 ! crypto ipsec transform-set one #设置变换集 transform-type esp-des esp-md5-hmac #设置加密算法与变换类型 ! crypto map my 10 ipsec-isakmp #配置加密映射表 set peer 192.168.1.2 #设置对等体的IP地址 set transform-set one #关联变换集 match address 101 #指定要加密的流量 ! ! interface FastEthernet0/0 ip address 192.168.0.1 255.255.255.0 no ip directed-broadcast ! interface GigaEthernet0/3 no ip address no ip directed-broadcast ! interface GigaEthernet0/4 no ip address no ip directed-broadcast ! interface GigaEthernet0/5 no ip address no ip directed-broadcast ! interface GigaEthernet0/6 no ip address no ip directed-broadcast ! interface Serial0/1 ip address 192.168.1.1 255.255.255.0 no ip directed-broadcast crypto map my #将加密映射表应用到端口 ! interface Serial0/2 no ip address no ip directed-broadcast ! interface Async0/0 no ip address no ip directed-broadcast ! ! ip route default 192.168.1.2 ! ! ip access-list extended 101 permit ip 192.168.0.0 255.255.255.0 192.168.2.0 255.255.255.0 !

R2:

! hostname R2 ! ! gbsc group default ! ! crypto isakmp key password 192.168.1.1 255.255.255.255 #预共享密钥要与R1一致 ! ! crypto isakmp policy 10 #IKE策略配置要与R1一致 hash md5 ! crypto ipsec transform-set one transform-type esp-des esp-md5-hmac #变换集加密算法及变换类型要与R1一致 ! crypto map my 10 ipsec-isakmp #密钥协商方式要与R1一致 set peer 192.168.1.1 set transform-set one match address 101 ! ! interface FastEthernet0/0 ip address 192.168.2.1 255.255.255.0 no ip directed-broadcast ! interface GigaEthernet0/3 no ip address no ip directed-broadcast ! interface GigaEthernet0/4 no ip address no ip directed-broadcast ! interface GigaEthernet0/5 no ip address no ip directed-broadcast ! interface GigaEthernet0/6 no ip address no ip directed-broadcast ! interface Serial0/1 no ip address no ip directed-broadcast ! interface Serial0/2 ip address 192.168.1.2 255.255.255.0 no ip directed-broadcast crypto map my physical-layer speed 64000 ! interface Async0/0 no ip address no ip directed-broadcast ! ! ip route default 192.168.1.1 ! ! ip access-list extended 101 permit ip 192.168.2.0 255.255.255.0 192.168.0.0 255.255.255.0 !

测试:

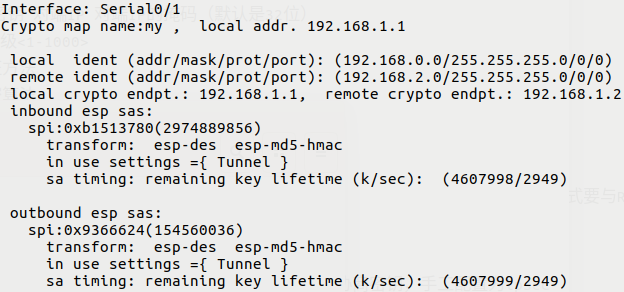

查看安全联盟信息。

R1#show crypto ipsec sa

打印出安全联盟的信息既是成功建立安全联盟,若没有成功建立则仅会返回如下的信息。

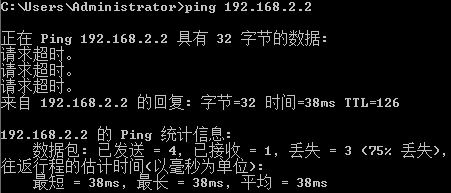

使用PC1 ping PC2,ping通既完成本实验(开始时会超时,耐心等待一会)。

名词解释:

IKE:

简而言之,IKE是用来协商并建立安全联盟的,两端都需要设置一个预共享密钥来认证对方身份。当然,也可以不使用IKE而使用手工方式建立安全联盟,本文中不讨论这种形式。

变换集:

变换集是用来加密传输的数据的(需指定加密算法与变换类型),加密时两端会使用非对称密钥,比较安全。

主要配置步骤及相关命令:

一、确定要经过VPN保护的数据流量

使用访问控制列表定义即可。

二、IKE策略设置

crypto isakmp policy 优先级<1-1000>

其下包含的命令:

authentication -- 设置验证方法 encryption -- 设置加密算法 group -- 设置Diffie-Hellman小组 hash -- 设置完整性算法 lifetime -- 设置ISAKMP SA的生命周期

三、设置IKE预共享秘钥

crypto isakmp key 密钥 对端IP 对端IP的掩码(默认是32位)

四、变换集设置

crypto ipsec transform-set 变换集名称

其下包含的命令:

mode -- 封装模式 transform-type -- 变换类型

五、配置IPSec加密映射(自动协商)

crypto map 映射表名称 序列号 ipsec-isakmp<自动协商密钥,手工配置为ipsec-manual>

其下包含的命令:

id -- 设置身份验证参数 match -- 匹配值 mode -- ISAKMP采用模式 set -- 设置加/减密参数

六、进入接口,应用IPSec加密映射

interface 接口名 crypto map 映射表的名称

为什么失败建立了啊?是哪个地方没配置呢?