IBGP默认不改变引入的IGP路由的下一跳,而EBGP则会默认改变。

使IBGP改变引入路由的下一跳

neighbor 邻居IP next-hop-self

使EBGP不改变引入路由的下一跳

neighbor 邻居IP next-hop-unchange //神州数码路由器不支持

IBGP默认不改变引入的IGP路由的下一跳,而EBGP则会默认改变。

使IBGP改变引入路由的下一跳

neighbor 邻居IP next-hop-self

使EBGP不改变引入路由的下一跳

neighbor 邻居IP next-hop-unchange //神州数码路由器不支持

首先,OSPF发布的是LSA信息,这个不能被过滤掉。所以只能做in方向的过滤规则,但如此仅仅能阻止OSPF数据库中的路由加入路由表,所以这些路由还是会被邻居学习到。

原题如下:

在SW3-1、 SW3-2之间的链路假设采用光纤链路互连,两端采用光纤收发器转换成RJ45接口,要求在两者间启用端口汇聚技术,聚合的方式根据题目推断选择合适的方式;

这个问题是我在一份外校老师发我的赛题上看到的,当时懵了一会,询问后得知:应使用静态方式聚合。

至于原因嘛,目前还不晓得~

这要看OSPF网络是单区域还是多区域的啦!

如果是多区域的OSPF则必须要有area 0,因为不同区域间需要通过area 0来交换路由信息。

而如果是单区域OSPF网络则area 0就不是必须的啦,因为不涉及到区域间的路由交换,也就不需要area 0这个“中转站”了。

所以,你可以将单区域OSPF配置成area 10、area 11、area 12等等的,都可以!

很多朋友为了省事,喜欢使用redistribute connected命令直接将直连路由引入到ospf中,虽然这样很方便,但其产生的弊端也显而易见。

通过network宣告的网段是属于1、2、3类LSA,但通过redistribute connected引入的路由则属于外部路由,其是4、5类LSA。这样引入的路由在传输时是距离矢量路由,而通过network宣告进OSPF的路由则是链路状态路由。这在多点双向重发布时就会产生环路和次优路径,需要配合策略路由来消除,得不偿失。

在串口启用PPP认证后,会在路由表中多出一条地址为对端的32位直连路由,这在双点双向重发布中将产生路由环路,十分烦人!

类似下面这样:

C 202.90.1.0/30 is directly connected, Serial0/1 C 202.90.1.2/32 is directly connected, Serial0/1 //此条为PPP认证产生的路由,202.90.1.2为对端串口的地址

在两边的串口上敲以下命令就好啦!

Router_config_s0/1#no peer neighbor-route //禁止创建到对端的主机路由

1、利用子网数目计算子网掩码

问:192.168.0.0这个网段要分30个子网,计算其子网掩码。

答:将30转换为二进制形式,是11110,这样就将网络位向后拉5位,变成,11111111.11111111.11111000.00000000,转为十进制就是255.255.248.0。

需要注意的是,如果网络数转换出的二进制中只包含一个1,那么所统计的网络位就要减一位。例如要分16个网络,其对应的二进制是10000,这样其对应的网络位就应该是四位(四个二进制1正好是16,如果对应5个二进制1则就是32啦!)。

2、利用主机数目计算子网掩码

问:172.16.100.0/24这个IP地址所在的网段划分成若干子网络,每个子网络能容纳500台主机,它的子网掩码是多少?

答:先将500转换为二进制形式,是111110100,一共九位,这样就将主机位从最后往前推九位,变为11111111.11111111.11111110.00000000,转为十进制也就是255.255.254.0。

小疑点:为什么这里不像利用子网数目计算子网掩码的时候那样,当主机位中只有一个1的时候,把统计的主机位数减去1?举个例子,要求网络中能容纳下16台主机,将其转换为二进制就是10000,如果此时将其统计为4个主机位,则可容纳的主机数是16,看似符合要求,但这16个地址是包含了网络位和广播位的!实际可用的地址只有14个,所以这里必须将其统计为5位,宁滥勿缺~

3、利用子网掩码计算最大有效子网数

问:B类网,当子网掩码为255.255.192.0时,其可划分的有效的子网数是多少。

答:先将192转换为二进制形式,是11000000,网络位一共有两个,其组合形式一共有2的2次方个,也就是4个。

4、利用子网掩码计算最大可用主机数

问:子网掩码为255.255.248.0的网段中可容纳的最大主机数是多少。

答:将子网掩码转换为二进制形式,是11111111.11111111.11111000.00000000,可以看到,主机位一共有十一位,那么可容纳的主机数就是2的11次方(包括网络地址和广播地址),也就是2048,可用主机数是2046。

5、利用子网掩码确定子网络的起止地址

问:B类IP地址172.16.0.0,当子网掩码为255.255.192.0时,它所能划分的子网络起止地址是多少?

答:将子网掩码转换为二进制形式,是11111111.11111111.11000000.000000,观察网络位中最后一位1,其对应的十进制数字是64,那么该子网的子网段就是以64为倍数递增的,所以,所有子网络的起止地址就是:

可用地址就是除去每个网段中的第一个网络位和最后一个广播位后剩下的。

附上一张IP地址与子网掩码及可用主机数的对应关系的表格

说明:该表格从互联网下载,原作者已无从考察,故在此不标明出处。

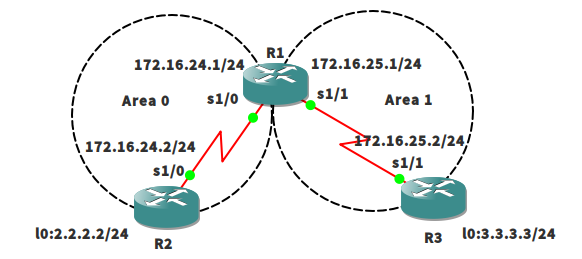

本文中的实验拓扑:

基础配置就不贴出来了,大家照着拓扑配一下就好~

注意:R2的回环地址使用重发布直连的方式加入OSPF路由表中,R3的回环地址不要宣告到OSPF路由表中!!!否则实验无法进行!!!

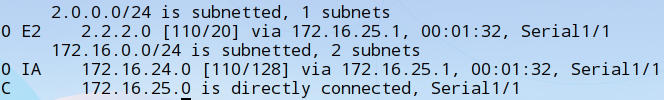

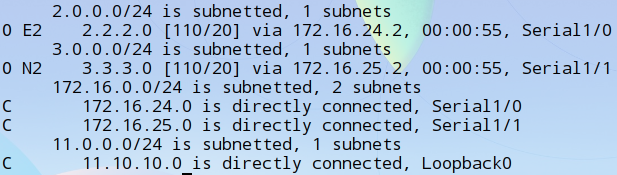

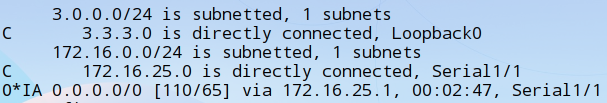

做完基础配置后在R3上查看路由表

Stub区域(末梢区域)

简述:

该区域的ABR不允许传播Type 5 LSA的路由信息。换成人话就是:Stub区域的路由器不能接受本AS外部的路由,作为补偿,ABR会发一个默认路由给Stub区域的所有路由器,告诉他们,你们不需要知道AS外部的路由信息,统统把数据包转发给我就妥妥的了。

配置方法:

R1:

router ospf 1 area 1 stub

R3:

router ospf 1 area 1 stub

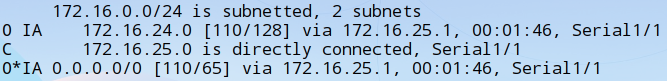

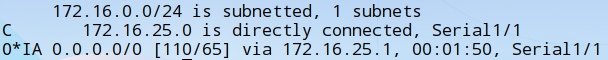

查看R3的路由表,发现此时OE2路由已经消失了,被一条默认路由取代了,实验完成。

注意事项:

区域中有一台路由器配置为Stub后,其他所有路由器都要配置成Stub,否则无法建立邻居关系。

Totally Stub区域(完全末梢区域)

简述:

通过上面关于Stub区域的配置,可以发现,其实不只是来自外部的AS区域可以省略掉,连来自OSPF内其他区域的路由也可省略掉,让其全部通过ABR转发,当然这样做的前提是本区域不与除主干区域之外的其他区域相连。

配置方法:

R1:

router ospf 1 area 1 stub no-summary

R3:

router ospf 1 area 1 stub

查看R3的路由表,此时OE2类型和OIA类型的路由已经消失(不要和我较真说那条默认路由也是OIA类型的),被一条默认路由所取代,实验完成。

注意事项:

配置为Totally Stub区域的所有路由器都要配置stup,只有ASBR需要配置:stub no-summary。

NSSA区域

简述:

如果区域中存在一个ASBR,通过此路由器产生的路由条目需要在整个OSPF域内传播,而此区域又不想接收来自其他ASBR产生的路由,那么就可以将其配置为NSSA区域。

配置方法:

R1:

router ospf 1 area 1 nssa default-information-originate //NSSA区域不会自动生成指向ABR的默认路由,需要手工下发。

R3:

redistribute connected subnets router ospf 1 area 1 nssa

查看R1的路由表,此时成功学习到了从R3那里被重发布进OSPF的路由,类型是ON2。

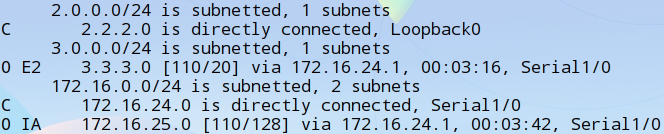

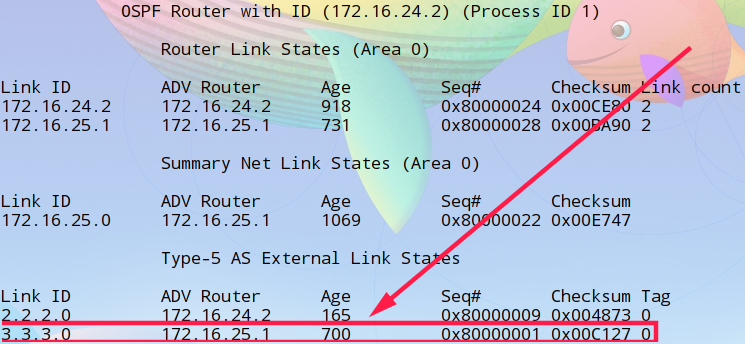

查看R2的路由表,R2学习到的从R3引入的外部路由是一条OE2类型的,为什么不是和R1的表里一样是ON2类型呢?

查看R2的OSPF数据库,可以发现,3.3.3.0这条路由是从R1上通过LSA5学习到的,并不是从R3上学习到的。这是因为NSSA区域的边界ABR会将LSA7转成LSA5,传播到其他区域。这时,ABR也成为了ASBR,因为它也引入了LSA5。其它区域路由器看到LSA5的通告路由器是ABR。

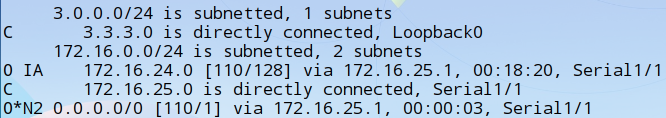

查看R3的路由表,OE2类型的路由已经全部消失,取而代之的是一条ON2类型的指向ABR的默认路由。

注意事项:

NSSA区域的ABR上必须要在NSSA区域中发布一条指向自己的路由,否则会导致连通问题。

Totally NSSA区域

简介:

与Totally Stub区域一样,在不需要学习OSPF区域间路由时就可以把NSSA区域配置成Totally NSSA。

配置方法:

R1:

router ospf 1 area 1 nssa no-summary //配置为Totally NSSA区域后会自动下发默认路由,不需要再手工下发。

神州数码设备需手工下发默认路由,使用如下命令。

area 1 nssa default-information-originate no-summary

R3:

redistribute connected subnets router ospf 1 area 1 nssa

查看R3的路由表,发现OIA路由已经消失了,R1和R2的路由表同上一个实验。

注意事项:

Totally NSSA区域不需要手工分发默认路由,与Totally Stub区域一样,只要在ABR上配置nssa no-summary就可以,区域内其余的路由器只需要配置nssa。

路由策略:

通过修改路由协议的属性而达到干预路由表的内容的目的,路由策略在路由发现时起作用。

策略路由:

通过为指定的数据包指定下一条使其不按路由表中已有的转发条目转发,策略路由在路由转发时起作用,不会影响和改变路由表中的任何内容。

1、路由环路的避免措施不一样,IBGP强制规定ibgp speaker不允许把从一个IBGP邻居学习到的前缀传递给其它IBGP邻居,因此IBGP要求逻辑全连接。EBGP没有这样的要求,EBGP对路由环路的避免是通过AS_PATH属性来实现的。

2、使用的BGP属性不同,例如IBGP可以传递LOCAL_PREF(本地优先属性),而EBGP不行。

3、IBGP有同步的要求,而EBGP没有同步的要求

4、IBGP不需要IBGP邻居之间有物理连接,只需要逻辑连接即可,而EBGP下一般情况下都要求EBGP邻居之间存在物理连接。

由EBGP邻居学来的信息肯定会传给另外的EBGP邻居。

由EBGP邻居学来的信息肯定会传给IBGP邻居。

由IBGP邻居学来的信息不会再传给另外的IBGP邻居。

由IBGP邻居学来的信息:

如果同步关了,会传给EBGP邻居 如果同步开了,先查找自己的IGP。

如果IGP里面有这个网络,就把这个网络传给EBGP;如果IGP里面没有这个网络,就不会 传给EBGP邻居

IPSec介绍:

IPSec是由IETF制定的,用于保障在internet上传输数据的安全保密性的框架协议。

下面将使用一个实例来演示IPSec的配置过程。

设备清单:

DCR-2655路由器两台 PC机两台

R1: f0/0 192.168.0.1/24 s0/1 192.168.1.1/24 R2: f0/0 192.168.2.1/24 s0/2 192.168.1.2/24 PC1: 192.168.0.2/24 PC2: 192.168.2.2/24

show running-config:

R1:

! hostname R1 ! ! gbsc group default ! ! crypto isakmp key password 192.168.1.2 255.255.255.255 #配置IKE预共享密钥与对端IP ! ! crypto isakmp policy 10 #配置IKE策略 hash md5 #设置数字签名算法 ! crypto ipsec transform-set one #设置变换集 transform-type esp-des esp-md5-hmac #设置加密算法与变换类型 ! crypto map my 10 ipsec-isakmp #配置加密映射表 set peer 192.168.1.2 #设置对等体的IP地址 set transform-set one #关联变换集 match address 101 #指定要加密的流量 ! ! interface FastEthernet0/0 ip address 192.168.0.1 255.255.255.0 no ip directed-broadcast ! interface GigaEthernet0/3 no ip address no ip directed-broadcast ! interface GigaEthernet0/4 no ip address no ip directed-broadcast ! interface GigaEthernet0/5 no ip address no ip directed-broadcast ! interface GigaEthernet0/6 no ip address no ip directed-broadcast ! interface Serial0/1 ip address 192.168.1.1 255.255.255.0 no ip directed-broadcast crypto map my #将加密映射表应用到端口 ! interface Serial0/2 no ip address no ip directed-broadcast ! interface Async0/0 no ip address no ip directed-broadcast ! ! ip route default 192.168.1.2 ! ! ip access-list extended 101 permit ip 192.168.0.0 255.255.255.0 192.168.2.0 255.255.255.0 !

R2:

! hostname R2 ! ! gbsc group default ! ! crypto isakmp key password 192.168.1.1 255.255.255.255 #预共享密钥要与R1一致 ! ! crypto isakmp policy 10 #IKE策略配置要与R1一致 hash md5 ! crypto ipsec transform-set one transform-type esp-des esp-md5-hmac #变换集加密算法及变换类型要与R1一致 ! crypto map my 10 ipsec-isakmp #密钥协商方式要与R1一致 set peer 192.168.1.1 set transform-set one match address 101 ! ! interface FastEthernet0/0 ip address 192.168.2.1 255.255.255.0 no ip directed-broadcast ! interface GigaEthernet0/3 no ip address no ip directed-broadcast ! interface GigaEthernet0/4 no ip address no ip directed-broadcast ! interface GigaEthernet0/5 no ip address no ip directed-broadcast ! interface GigaEthernet0/6 no ip address no ip directed-broadcast ! interface Serial0/1 no ip address no ip directed-broadcast ! interface Serial0/2 ip address 192.168.1.2 255.255.255.0 no ip directed-broadcast crypto map my physical-layer speed 64000 ! interface Async0/0 no ip address no ip directed-broadcast ! ! ip route default 192.168.1.1 ! ! ip access-list extended 101 permit ip 192.168.2.0 255.255.255.0 192.168.0.0 255.255.255.0 !

测试:

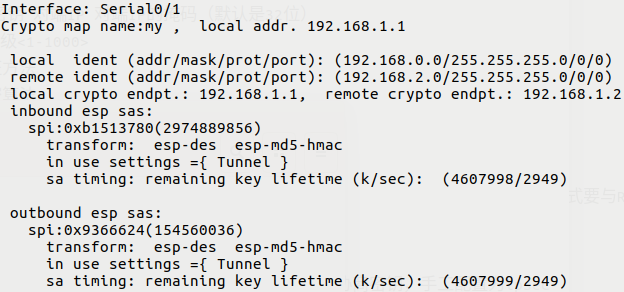

查看安全联盟信息。

R1#show crypto ipsec sa

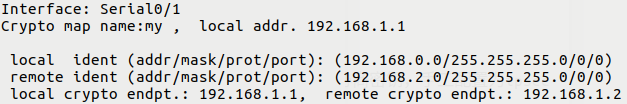

打印出安全联盟的信息既是成功建立安全联盟,若没有成功建立则仅会返回如下的信息。

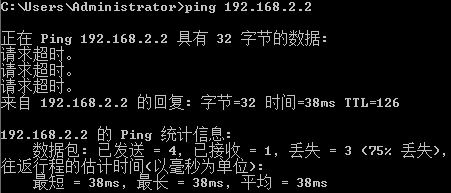

使用PC1 ping PC2,ping通既完成本实验(开始时会超时,耐心等待一会)。

名词解释:

IKE:

简而言之,IKE是用来协商并建立安全联盟的,两端都需要设置一个预共享密钥来认证对方身份。当然,也可以不使用IKE而使用手工方式建立安全联盟,本文中不讨论这种形式。

变换集:

变换集是用来加密传输的数据的(需指定加密算法与变换类型),加密时两端会使用非对称密钥,比较安全。

主要配置步骤及相关命令:

一、确定要经过VPN保护的数据流量

使用访问控制列表定义即可。

二、IKE策略设置

crypto isakmp policy 优先级<1-1000>

其下包含的命令:

authentication -- 设置验证方法 encryption -- 设置加密算法 group -- 设置Diffie-Hellman小组 hash -- 设置完整性算法 lifetime -- 设置ISAKMP SA的生命周期

三、设置IKE预共享秘钥

crypto isakmp key 密钥 对端IP 对端IP的掩码(默认是32位)

四、变换集设置

crypto ipsec transform-set 变换集名称

其下包含的命令:

mode -- 封装模式 transform-type -- 变换类型

五、配置IPSec加密映射(自动协商)

crypto map 映射表名称 序列号 ipsec-isakmp<自动协商密钥,手工配置为ipsec-manual>

其下包含的命令:

id -- 设置身份验证参数 match -- 匹配值 mode -- ISAKMP采用模式 set -- 设置加/减密参数

六、进入接口,应用IPSec加密映射

interface 接口名 crypto map 映射表的名称

DHCP的option 43选项是告诉AP,AC的IP地址,让AP寻找AC进行注册。

option 43值形如:

option 43 hex 0104C0A801FD

其中,hex代表十六进制,其后的数值中,0104是固定形式(神州数码设备如此),随后的是AC的IP地址的十六进制形式。

上面的例子代表的IP是192.168.1.253。192的十六进制是C0,168的十六进制是A8,1的十六进制是01,253的十六进制是FD。

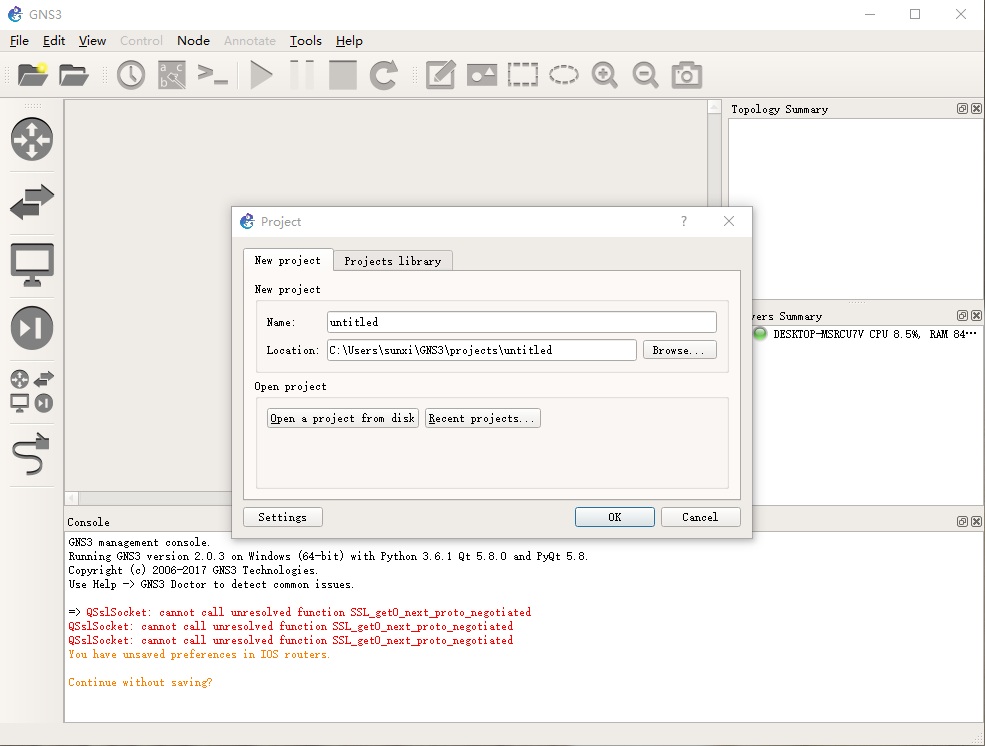

GNS3是很强大的思科路由器模拟器,直接运行真实的操作系统,仿真度很高。但限于GNS3官网服务器设在国外,国内访问速度慢到令人乍舌,故而在这里放出GNS3最新的2.0.3版本安装包供广大网友下载。

注:GNS3 2.0.3版本不带中文语言支持。

下载地址:

点我下载